Với những lỗ hổng cơ bản trong cách thức các thiết bị và điểm truy cập truyền thông và xử lý dữ liệu được mã hóa, cơ bản đặt mọi thiết bị có kết nối Wi-Fi trong nguy cơ bị tấn công tiềm tàng - và các thiết bị được kết nối Internet tạo thành Internet of Things đặc biệt có ngoại lệ khi các cuộc tấn công KRACK bắt đầu?

Hôm thứ hai, các nhà nghiên cứu an ninh đã tiết lộ sự tồn tại của một số lỗ hổng bảo mật lớn có thể bị khai thác để đánh cắp thông tin nhạy cảm được chia sẻ bởi người dùng kết nối với mạng không dây.

Các cuộc tấn công được gọi là Các cuộc tấn công Cài đặt lại Khóa hoặc Truy cập được Bảo vệ Quyền Truy cập Wi-Fi 2 (WPA2) của KRACK, một chuẩn công nghiệp hiện nay về mã hóa được sử dụng để bảo mật lưu lượng truy cập trên mạng Wi-Fi.

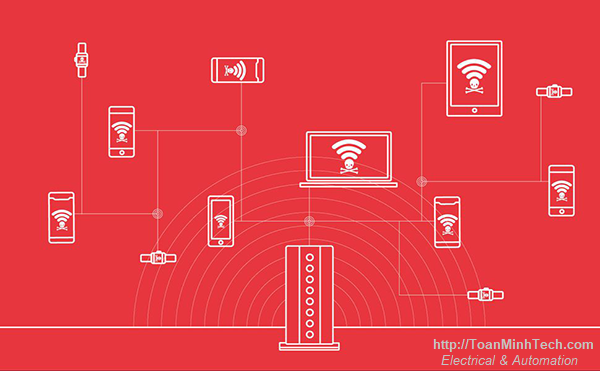

Các cuộc tấn công của KRACK, với những lỗ hổng cơ bản trong cách thức các thiết bị và điểm truy cập truyền thông và xử lý dữ liệu được mã hóa, cơ bản đặt mọi thiết bị có kết nối Wi-Fi trong nguy cơ bị tấn công tiềm tàng - và các thiết bị được kết nối Internet tạo thành Internet of Things đặc biệt cũng không ngoại lệ.

Mặc dù nhiều nhà cung cấp đã nhanh chóng đưa ra bản sửa lỗi cho các lỗ hổng-Microsoft đã phát hành một bản vá, Apple đã giải quyết vấn đề này trong các phiên bản hệ điều hành di động trước đó và Google đang chuẩn bị sửa lỗi cho các thiết bị Android-IoT chậm chạp khi nói đến vấn đề an ninh.

Candid Wueest, một nhà nghiên cứu về mối đe dọa của công ty an ninh Symantec, nói với tờ International Business Times: "Có thể có rất nhiều thiết bị Internet of Things không nhận được bản vá lỗi trong tương lai gần.

"Đôi khi họ không có cơ chế vá lỗi, đôi khi người ta không biết về nó. Có thể một số thiết bị này vẫn có thể bị tấn công, nhưng có thể gây tranh cãi về mức độ nghiêm trọng của nó nếu ai đó có thể nghe đài của bạn hoặc TV thông minh của bạn ", Wueest nói.

Đây là vấn đề tồn tại lâu dài cho Internet of Things (IoT), được tạo thành từ mọi thứ từ bóng đèn có kết nối internet có thể bật và tắt từ xa với các tủ lạnh kích hoạt Wi-Fi và các thiết bị khác cho các hệ thống cho phép các tổ chức doanh nghiệp lớn theo dõi các dây chuyền sản xuất và các container vận chuyển.

Theo Gartner, IoT đã có khối lượng lớn - có khoảng 8.4 tỉ thiết bị kết nối đang được sử dụng - và sẽ chỉ tiếp tục phát triển khi công nghệ cho phép thiết bị kết nối Internet trở nên rẻ hơn. Dự kiến đến năm 2020 sẽ có gần 20,5 tỷ thiết bị IoT.

Mặc dù kết nối internet mang lại sự tiện lợi mới cho người tiêu dùng, cho phép họ tương tác với các thiết bị và các thiết bị theo những cách mới, nó cũng đã tạo ra một số lượng lớn các điểm xâm nhập tiềm tàng cho kẻ tấn công - hầu hết đều không được giải quyết.

Một báo cáo từ Hewlett-Packard cho thấy 70% thiết bị IoT có các lỗi bảo mật đáng lưu ý - trung bình khoảng 25 lỗ hổng cho mỗi thiết bị - mà nhà sản xuất vẫn chưa vá.

Trong một số trường hợp, có một xác suất thấp là những lỗ hổng đó sẽ được khai thác vì vậy các nhà cung cấp không muốn giải quyết chúng cho đến khi cần thiết. Tuy nhiên, phát hiện của KRACK nêu bật một vấn đề lớn và có khả năng làm rắc rối cho Internet of Things: trong nhiều trường hợp, các nhà sản xuất thậm chí không có một giao thức cho các thiết bị vá.

Ông Alex Hudson, giám đốc công nghệ của Iron Group, cho biết: "Rõ ràng với tôi rằng thiết bị Internet of Things sẽ là lần bị ảnh hưởng nặng nề nhất. "Các thiết bị có nhúng WiFi cho các mục đích chức năng thứ yếu, như TV và màn hình em bé, sẽ không được cập nhật đúng mức".

Trong khi các nhà sản xuất thiết bị như Google và Apple và Microsoft phải giữ các thiết bị của họ cập nhật để bảo vệ người dùng, các nhà sản xuất thiết bị IoT như TV thông minh thậm chí không nghĩ đến khả năng một miếng vá bảo mật một ngày nào đó là cần thiết và do đó không có lựa chọn cung cấp một bản cập nhật để giải quyết một lỗ hổng.

Mark Orlando, giám đốc công nghệ cho các dịch vụ không gian mạng tại công ty an ninh mạng và nhà thầu quốc phòng Raytheon của Hoa Kỳ, nói với IBT rằng "tốc độ ra thị trường đã thúc đẩy hầu hết sự phát triển và triển khai các thiết bị không dây tạo thành IoT" chứ không phải là bảo mật. "Việc cập nhật chúng để theo kịp các mối đe dọa mạng và các lỗ hổng mới không bao giờ là một phần của phương trình cho nhiều nhà phát triển của họ."

Kết quả là các thiết bị có giá cả phải chăng và có thể tiếp cận rộng rãi, nhưng cũng rất dễ bị khai thác bởi các diễn viên độc hại.

Orlando cho biết IoT sẽ tiếp tục, nó đòi hỏi "bảo trì tích cực thay vì triển khai và quên đi bất kỳ thiết bị nào" Ông đề nghị đưa sự minh bạch đến các tiêu chuẩn và các giao thức điều khiển việc các thiết bị kết nối internet làm việc như thế nào, cho phép các nhà phát triển hiểu rõ hơn về các thiết bị và ở đâu rủi ro có thể cư trú.

Ông cũng gợi ý các doanh nghiệp phải xem xét kỹ lưỡng các thiết bị không dây hoạt động như thế nào trước khi đưa chúng vào chuỗi cung ứng, bao gồm đánh giá tính dễ tổn thương và đảm bảo các thiết bị tuân thủ các biện pháp bảo mật tốt nhất để giảm thiểu rủi ro tiềm ẩn.

Lời khuyên này có thể sẽ được tiến hành cho các tổ chức biết cung cấp sự giám sát về an ninh của thiết bị, nhưng nó có thể cung cấp ít thời gian nghỉ ngơi cho những người đã mời một litania các thiết bị IoT vào nhà hoặc hoạt động kinh doanh của họ.

Có chắc chắn hàng triệu thiết bị đã có mà sẽ không bao giờ nhận được một miếng vá để bảo vệ chống lại các cuộc tấn công KRACK và hàng triệu mà có thể có một miếng vá sẵn có mà sẽ không bao giờ được cài đặt. Vì nhiều thiết bị IoT nhận các bản vá đòi hỏi người dùng phải tự kiểm tra và cài đặt các bản sửa lỗi, các bản vá không bao giờ được áp dụng.

"Như một vấn đề về giao thức, có thể chúng ta sẽ phải lựa chọn giữa tính bảo mật và chức năng, và nhiều người dùng sẽ chọn loại thứ hai - đó là một vấn đề khó khăn để cân nhắc", Hudson viết.

Có một số tin tốt khi nói đến cuộc tấn công KRACK nói riêng. Thứ nhất, các lỗ hổng chưa thực sự được khai thác trong tự nhiên. Các nhà nghiên cứu đã có thể hoàn thành một bằng chứng về cuộc tấn công khái niệm nhưng không ai bị trực tiếp bị xâm nhập từ các vụ tấn công.

Thêm vào đó, KRACK yêu cầu một nam diễn viên đe dọa sẽ gần gũi với nạn nhân mà họ đang cố gắng thỏa hiệp. Cuộc tấn công phải diễn ra trong phạm vi không dây của thiết bị hoặc điểm truy cập, nghĩa là khoảng 30 feet. Điều này làm hạn chế rất nhiều tiềm năng cho một cuộc tấn công lan rộng - mặc dù để lại khả năng cho các cuộc tấn công nhắm mục tiêu.

Cũng cần lưu ý rằng các thiết bị IoT, nếu được nhà sản xuất cấu hình chính xác (không phải là bảo hành), sẽ mã hóa bất kỳ dữ liệu nhạy cảm nào mà nó truyền. KRACK có thể được sử dụng để có thể thỏa hiệp một thiết bị IoT chưa được vá nhưng chỉ có thể đánh chặn thông tin không được mã hóa.

Điều đó nói rằng, KRACK cần phải phục vụ như là một cuộc gọi thức tỉnh cho các nhà sản xuất thiết bị kết nối internet. Các thiết bị không dây giao tiếp đã được phát hiện là thiếu sót và nhiều phần của IoT không có cơ chế để bảo vệ chống lại mối đe dọa. Các lỗ hổng tiếp theo được phát hiện có thể không được giới hạn trong bán kính tấn công của nó, và các nhà sản xuất thiết bị sẽ cần phải có một cách để phản ứng.

"Sự tồn tại trong tương lai của Internet of Things sẽ được xác định bằng cách ngành công nghiệp nghiêm túc có những vấn đề như thế này", Orlando của Raytheon nói.

(Nguyễn Thảo Trường - Toàn Minh Technologies lược dịch và hiệu đính từ International Business Times)

English edition

KRACK: Breaking Point Flaw For The Internet Of Things

BY AJ DELLINGER ON 10/16/17 AT 6:13 PM

On Monday, security researchers revealed the existence of several major security vulnerabilities that could be exploited to steal sensitive information shared by users connected to a wireless network.

The exploits—known as Key Reinstallation Attacks or KRACK —affect Wi-Fi Protected Access 2 (WPA2), a protocol that is the current industry standard for encryption that is used to secure traffic on Wi-Fi networks.

KRACK attacks, which take advantage of a fundamental flaw in the way devices and access points communicate and handle encrypted data, put essentially every Wi-Fi enabled device at risk—though the internet-connected devices that make up the Internet of Things are of particular concern.

While many vendors have already quickly moved to offer up a fix for the vulnerabilities—Microsoft has already issued a patch, Apple addressed the issue in earlier versions of its mobile operating system and Google is already concocting its fix for Android—IoT devices are notoriously slow when it comes to addressing security problems.

"There might be a lot of [Internet of Things] devices that might not receive a patch in the near future,” Candid Wueest, a threat researcher at security firm Symantec, told International Business Times.

“Sometimes they don't have a patch mechanism, sometimes people don't know about it. It could be that some of those devices would still be attackable, but it's debatable on how serious it is if someone can listen in to your radio or your smart TV," Wueest said.

This has been a long-standing issue for the Internet of Things (IoT), which is made up of everything from internet-connected light bulbs that can be turned on and off remotely to Wi-Fi enabled refrigerators and other appliances to the systems that allow massive enterprise organizations to keep track of its production lines and shipping containers.

IoT is already massive—there are an estimated 8.4 billion connected devices in use, according to Gartner—and will only continue to grow as the technology to allow a device to connect to the internet become cheaper. It is projected there will be nearly 20.5 billion IoT devices in use by 2020.

While that internet connection offers newfound convenience for consumers, allowing them to interact with devices and appliances in new ways, it has also created a massive number of new potential entry points for attackers—most of which go unaddressed.

A report from Hewlett-Packard found that 70 percent of IoT devices contain noteworthy security flaws—on average, about 25 vulnerabilities per device—that have yet to be patched by the manufacturer.

In some cases, there is a low probability that those vulnerabilities will ever be exploited so vendors choose not to address them until absolutely necessary. But the discovery of KRACK highlights a major and potentially crippling problem for the Internet of Things: in many cases, manufacturers don’t even have a protocol for patching devices.

“It’s clear to me that Internet of Things-type devices will be the hardest hit,” Alex Hudson, the chief technology officer at Iron Group, wrote. “Devices with embedded WiFi for secondary functional purposes, like TVs and baby monitors, are unlikely to get proper updates.”

While device manufacturers like Google and Apple and Microsoft must keep their devices up to date to protect users, producers of IoT devices like smart TVs may not have even thought about the possibility that a security patch may one day be necessary and therefore have no option to provide an update to address a vulnerability.

Mark Orlando, chief technology officer for cyber services at cybersecurity firm and United States defense contractor Raytheon, told IBT “speed-to-market has driven most of the development and deployment of wireless devices that make up the IoT,” rather than security. “Updating them to keep up with cyber threats and new vulnerabilities was never part of the equation for many of their developers.”

The result is the devices are affordable and widely accessible, but also incredibly vulnerable to being exploited by malicious actors.

Orlando said for the IoT to continue, it requires “active maintenance rather than deploying and forgetting about any device.” He suggested bringing transparency to the standards and protocols that govern how internet-connected devices work, allowing developers to better understand the devices and where risks may reside.

He also suggested businesses to look closely at how any wireless devices may operate before adding them to their supply chain, including performing vulnerability assessments and ensuring the devices adhere to best security practices to mitigate potential risks.

That advice may work going forward for organizations who know to provide scrutiny to the security of devices, but it likely provides little respite for those who have already invited a litany of IoT devices into their home or business operations.

There are undoubtedly millions of devices already available that will never receive a patch to protect against KRACK attacks—and millions more that may have a patch available that will never be installed. Since many IoT devices that do receive patches require users to manually check for and install the fixes, the patches never get applied.

“As a protocol problem, it’s possible we will be forced to choose between security and functionality, and many users will choose the latter—it’s a difficult problem to weigh,” Hudson wrote.

There is some good news when it comes to the KRACK attack in particular. First, the vulnerabilities have yet to actually be exploited in the wild. Researchers were able to complete a proof of concept attack but no one has been directly compromised from the exploits yet.

Additionally, KRACK requires a threat actor to be close to the victim they are attempting to compromise. The attack has to take place within the wireless range of a device or access point, which means about 30 feet or so. This greatly limits the potential for a widespread attack—though does leave the possibility for targeted attacks.

It’s also worth noting that IoT devices, if configured correctly by the manufacturer (which is not a guarantee), will encrypt any sensitive data that it transmits. KRACK can be used to potentially compromise an unpatched IoT device but can only intercept information that is unencrypted.

That said, KRACK needs to serve as a wake up call to makers of internet-connected device. The way wireless devices communicate was discovered to be flawed and many parts of the IoT have no mechanism to defend against the threat. The next flaw to be discovered may not be so limited in its attack radius, and device manufacturers will need to have a way to react.

“The future viability of the Internet of Things will be determined by how seriously industry takes issues like this,” Raytheon’s Orlando said.

(ibtimes)